¿Eres uno de los cinco millones de pobres desgraciaos que se han quedado en el paro y no tienes ni para enchufarte a internet para encontrar trabajo? no te preocupes.....te recuerdo que mi bandera luce dos tibias.

Hackear claves WEP de redes WIFI desde Windows con Commview For WIFI y Aircrack-ng

Para hacer este proceso corto e ir directo al grano, todo lo referente a la introducción y configuración de Commview For WIFI, está en otra nota anterior en el siguiente link:

http://2012-robi.blogspot.com/2011/04/commview-for-wifi-v63-el-mejor-programa.html

pero si quieres saber como se hace esto mismo desde un entorno Linux con BACKTRACK 4, dirigirte al siguiente link

http://2012-robi.blogspot.com/2011/03/hackear-claves-wep-de-redes-wifi-con.html

El proceso se divide en 2 partes:

1) Captura de paquetes de AP seleccionado, realizado con el fabuloso Commview for WIFI v6.3

2) Descifrado de la clave WEP de los paquetes capturados, realizado con Aircrack-ng GUI.exe

Aircrack-ng GUI.exe utiliza interface grafica por lo que agiliza el trabajo, aunque dentro del paquete de Aircrack está el Aircrack-ng.exe que trabaja en modo TEXTO y que se usa en la consola de comandos DOS, el cual NO usaremos.

1) PROCESO DE CAPTURA DE PAQUETES UTILIZANDO COMMVIEW FOR WIFI

Partiendo de la premisa que esta todo configurado como indicamos en la nota referida mas arriba, arrancamos el programa y

Así irá quedando el escritorio con los ficheros del Commview y los convertidos a .cap. Ojo no confundir el icono del programa Commview con iconos de los ficheros de captura del Commview.

Ya estamos listos para usar Aircrack-ng GUI.exe y encontrar la clave WEP

2) PROCESO DE HACKEO DE LA CLAVE WEP CON Aircrack-ng GUI.exe

Debo aclarar que Aircrack fue detectado como material peligroso por infinidad de programas antivirus, solo creo que es una estrategia de los antivirus, por lo que resultaba difícil mantenerlo en la maquina sin que un antivirus tratara de eliminarlo o mandarlo a la cuarentena, lo mismo que pasa RemoveWat, ULTRASURF, programas para búsqueda de keys de Kasperski, etc. Por fin la versión de Aircrack 1.0.0.6 pasa sin problemas los controles antivirus, lo bajas de internet y lo descomprimes donde quieras, todos los ficheros ejecutables están en el directorio BIN y el fichero que nos interesa es el Aircrack-ng GUI.exe.

Este procedimiento si quieres lo sigues o ejecutas directamente Aircrack-ng GUI.exe donde lo tengas, yo lo hago así para simplificar la explicación para quienes son novatos:

Pulsas en el botón Choose (elegir), seleccionamos TODOS los ficheros .cap del directorioC:\WIFI (es un error seleccionar uno por uno para analizar !!!) y no modificas nada (todo como sale en el grafico) solo miras la key size que esté en 128 bits, que es la mas usada en este momento, hace unos años era la de 64 bits y en muchos tutoriales todavía aparece esta configuración, por lo que es imposible que encuentres una clave de 128 bits!! si pones 64 bits, pero actualmente a nadie se le ocurre poner claves de 64bits, además si pones 128 bits puedes encontrar una de 64bits, pero no al revés. Tampoco nunca he visto claves WEP de mas de 128 bits !!

Ahora veras el botón Launch (lanzar la ejecución) en el rincón derecho inferior de la ventana,pulsas en él,

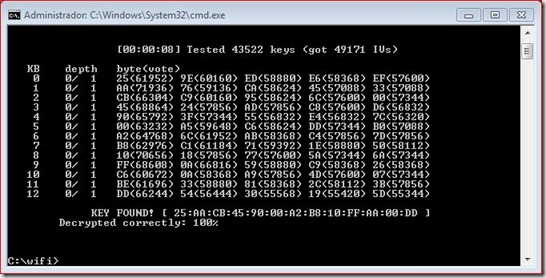

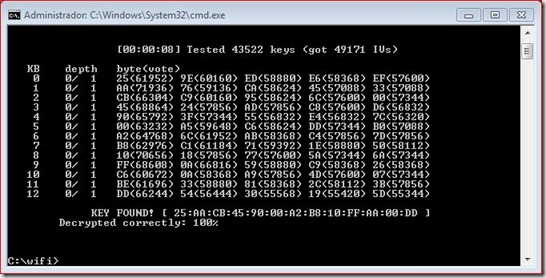

Este es el proceso de descifrar la clave WEP, es muy rápido al contrario de la captura y dura solo unos segundos, pero si el canal que elegimos para la captura tenia varios AP el programa nos mostrara una ventana donde nos pedirá que elijamos el AP, introduciendo 1,2,3,4 etc. según donde aparezca el AP que nosotros queremos Hackear la clave.

Aquí es importante resaltar que el AP debe mostrar que tiene IVs en la columna Encryption, en este caso el numero 2 tiene 1562 IVs y es el único en el que se podrá buscar la clave WEP, así que ponemos 2 y pulsamos ENTER, recién ahora está el Aircrack trabajando descifrando la clave WEP.

Si NO encuentra la clave WEP:

aparecerá una ventana como esta (la cual es un resultado de otras capturas donde si encontramos la clave de un AP con 50000 IVs) donde dirá KEY FOUND! ………………………………………

La clave esta formada por pares de 2 cifras hexadecimales separados por ":"

varia la longitud de pares según la clave sea de 64, 128, 152, 256, 512 bits!!

64 BITS ==> 10 CARACTERES O 5 PARES HEXADECIMALES

128 BITS ==> 26 CARACTERES O 13 PARES HEXADECIMALES

152 BITS ==> 32 CARACTERES O 16 PARES HEXADECIMALES

Para obtener la clave final debemos sacarle el doble punto y esa es la clave final a introducir cuando pulsemos para conectarnos a un punto de acceso. por ej..

KEY FOUND! [ 1B:56:EE:4B:CF:75:1A:70:D1:A0:C1:ED:12 ]

quedara así:

1B56EE4BCF751A70D1A0C1ED12

tiene 13 pares o sea es una clave de 128 bits

Ahora podemos parar y cerrar Commview for WIFI v6.3

Conclusión:

http://2012-robi.blogspot.com/2011/04/commview-for-wifi-v63-el-mejor-programa.html

pero si quieres saber como se hace esto mismo desde un entorno Linux con BACKTRACK 4, dirigirte al siguiente link

http://2012-robi.blogspot.com/2011/03/hackear-claves-wep-de-redes-wifi-con.html

El proceso se divide en 2 partes:

1) Captura de paquetes de AP seleccionado, realizado con el fabuloso Commview for WIFI v6.3

2) Descifrado de la clave WEP de los paquetes capturados, realizado con Aircrack-ng GUI.exe

Aircrack-ng GUI.exe utiliza interface grafica por lo que agiliza el trabajo, aunque dentro del paquete de Aircrack está el Aircrack-ng.exe que trabaja en modo TEXTO y que se usa en la consola de comandos DOS, el cual NO usaremos.

1) PROCESO DE CAPTURA DE PAQUETES UTILIZANDO COMMVIEW FOR WIFI

Partiendo de la premisa que esta todo configurado como indicamos en la nota referida mas arriba, arrancamos el programa y

- Pulsamos PLAY (debe aparecer en celeste si esta todo OK)

- En la ventana que aparece Pulsamos Iniciar Exploración (esto buscara los AP que recibimos)

- Comienzan a aparecer los AP separados en sus canales , Seleccionas un AP y en el recuadro superior a Iniciar Exploración, te aparecerá toda la información de ese AP, aquí es importante que observes si es un AP y si tiene clave WEP, entonces puedes seleccionarlo para capturar sus paquetes en los cuales buscar la clave WEP, digo esto porque también pueden aparecer AP, SIN CLAVE WEP o sea son de libre acceso por lo que será inútil capturar sus paquetes dado que no hay encriptación en ellos. Aquí puedes probar, que al seleccionar otros AP va cambiando el CANAL, justo encima del botón Capturar o sea que la captura se hace por canales y en cada canal pueden haber muchos AP, es necesario saber esto porque luego al aplicar el Aircrack-ng GUI.exe veras que tendrás que elegir cual AP seleccionar de todos los que hay en ese canal, esto es muy beneficioso porque con la misma captura podemos buscar la clave WEP de distintos AP volviendo a ejecutar el Aircrack-ng GUI.exe y seleccionando otro AP.

- Ya con un AP seleccionado Pulsamos Capturar , se cerrara la ventana y aparecerá la ventana principal del programa en la pestaña Nodos, el valor de captura en la columnaPaquetes de debe incrementar cuanto mas rápido mejor y lo mismo para la pestañaCanales la columna Encriptación. Si has hecho como yo de elegir el directorio de salida el desktop o escritorio, aparecerá al cabo de unos minutos y esto depende del trafico, el primer icono fichero de captura con un nombre asignado automáticamente porCommview for WIFI, este fichero de captura se ira incrementando en tamaño hasta llegar al tamaño máximo de configuración que le dimos (ver en pestaña Registro o en ingles Logging, era de 90 MB) y comenzara otro nuevo y así por horas hasta que cortemos la captura. RECOMIENDO NO CORTAR LA CAPTURA HASTA ENCONTRAR LA CLAVE porque podemos estar ejecutando Aircrack-ng GUI.exe(cuando ya tengamos mas de 5 o 6 ficheros de captura) para ver si ya encontramos la clave mientras se esta capturando. OJO!!! esto no se puede hacer si no convertimos el formato de salida de estos ficheros de captura (.ncf) a un formato que lea Aircrack-ng GUI.exe.

- CONVERTIR el formato del fichero de captura de Commview for WIFI .ncf al formato .cap que puede leer Aircrack-ng GUI.exe. Esto se hace simplemente haciendo doble click sobre el primer fichero de captura de Commview for WIFI .cnf, aparecerá una ventana del fichero, mostrando parte de su contenido, a nosotros solo nos interesa pulsar en Archivo\Exportar Registros\Wireshark /Tcdump aparecerá una ventana donde le damos un nombre (SIN EXTENCION .ACP) por ej. A1. Esto lo hacemos por cada fichero capturado porCommview for WIFI ( .ncf) y ahora tendremos una secuencia de ficheros A1, A2, A3, …. todos con extensión .cap listos para ser tratados con Aircrack-ng GUI.exe.

Así irá quedando el escritorio con los ficheros del Commview y los convertidos a .cap. Ojo no confundir el icono del programa Commview con iconos de los ficheros de captura del Commview.

Ya estamos listos para usar Aircrack-ng GUI.exe y encontrar la clave WEP

2) PROCESO DE HACKEO DE LA CLAVE WEP CON Aircrack-ng GUI.exe

Debo aclarar que Aircrack fue detectado como material peligroso por infinidad de programas antivirus, solo creo que es una estrategia de los antivirus, por lo que resultaba difícil mantenerlo en la maquina sin que un antivirus tratara de eliminarlo o mandarlo a la cuarentena, lo mismo que pasa RemoveWat, ULTRASURF, programas para búsqueda de keys de Kasperski, etc. Por fin la versión de Aircrack 1.0.0.6 pasa sin problemas los controles antivirus, lo bajas de internet y lo descomprimes donde quieras, todos los ficheros ejecutables están en el directorio BIN y el fichero que nos interesa es el Aircrack-ng GUI.exe.

Este procedimiento si quieres lo sigues o ejecutas directamente Aircrack-ng GUI.exe donde lo tengas, yo lo hago así para simplificar la explicación para quienes son novatos:

- Creamos un directorio para nuestro proceso por ej. en C:\WIFI

- Copiamos TODO el contenido del directorio BIN del Aircrack descomprimido y lo pegamos en C:\WIFI

- Vamos al escritorio cortamos y copiamos todos los ficheros .cap y los pegamos enC:\WIFI

Pulsas en el botón Choose (elegir), seleccionamos TODOS los ficheros .cap del directorioC:\WIFI (es un error seleccionar uno por uno para analizar !!!) y no modificas nada (todo como sale en el grafico) solo miras la key size que esté en 128 bits, que es la mas usada en este momento, hace unos años era la de 64 bits y en muchos tutoriales todavía aparece esta configuración, por lo que es imposible que encuentres una clave de 128 bits!! si pones 64 bits, pero actualmente a nadie se le ocurre poner claves de 64bits, además si pones 128 bits puedes encontrar una de 64bits, pero no al revés. Tampoco nunca he visto claves WEP de mas de 128 bits !!

Ahora veras el botón Launch (lanzar la ejecución) en el rincón derecho inferior de la ventana,pulsas en él,

Este es el proceso de descifrar la clave WEP, es muy rápido al contrario de la captura y dura solo unos segundos, pero si el canal que elegimos para la captura tenia varios AP el programa nos mostrara una ventana donde nos pedirá que elijamos el AP, introduciendo 1,2,3,4 etc. según donde aparezca el AP que nosotros queremos Hackear la clave.

Aquí es importante resaltar que el AP debe mostrar que tiene IVs en la columna Encryption, en este caso el numero 2 tiene 1562 IVs y es el único en el que se podrá buscar la clave WEP, así que ponemos 2 y pulsamos ENTER, recién ahora está el Aircrack trabajando descifrando la clave WEP.

Si NO encuentra la clave WEP:

- Cerramos Aircrack-ng GUI.exe y dejamos que sigua capturando paquetes elCommview For WIFI,

- Cuando tengamos varios ficheros mas, los convertimos al formato .cap y los agregamos a los ficheros .cap que ya teníamos en el directorio c:\WIFI,

- ejecutamos Aircrack-ng GUI.exe borramos todos los nombres que aparecen enfilenames a lado del botón Choose, porque sino se duplicaran los nombres de los que ya estaban antes, seleccionamos TODOS los ficheros .cap y luego click en Launch, si no encontró la clave volvemos a punto 1.

aparecerá una ventana como esta (la cual es un resultado de otras capturas donde si encontramos la clave de un AP con 50000 IVs) donde dirá KEY FOUND! ………………………………………

La clave esta formada por pares de 2 cifras hexadecimales separados por ":"

varia la longitud de pares según la clave sea de 64, 128, 152, 256, 512 bits!!

64 BITS ==> 10 CARACTERES O 5 PARES HEXADECIMALES

128 BITS ==> 26 CARACTERES O 13 PARES HEXADECIMALES

152 BITS ==> 32 CARACTERES O 16 PARES HEXADECIMALES

Para obtener la clave final debemos sacarle el doble punto y esa es la clave final a introducir cuando pulsemos para conectarnos a un punto de acceso. por ej..

KEY FOUND! [ 1B:56:EE:4B:CF:75:1A:70:D1:A0:C1:ED:12 ]

quedara así:

1B56EE4BCF751A70D1A0C1ED12

tiene 13 pares o sea es una clave de 128 bits

Ahora podemos parar y cerrar Commview for WIFI v6.3

Conclusión:

- Mi cometido era encontrar un programa o una combinación de programas para hacer el hackeo WEP desde Windows, y aunque muchos digan que Linux es mejor para este tipo de cosas y casi seguro que lo es, yo me quedo con este sistema en Windows, detesto trabajar en modo texto y consolas, eso pertenece a un pasado lejano cuando trabajaba en UNIX y yo veía como se divertían en Windows y con unos clicks hacer todo el trabajo de días de un script Unix, o las terminales tontas de Unix que solo permitían trabajar en modo texto en pantalla, en fin no quiero volver para atrás, me provoca fiebre.

- En realidad lo único que hice es encontrar la información casi escondida y al alcance de pocos en foros especializados y cerrados, para simplificarla de modo que cualquiera la pueda usar de forma simple, a través de mi propia experiencia. COMMVIEW FOR WIFI ya se venia usando desde 2009 entre hackers que estaban trabajando casi secretamente y en silencio, pero el Commview no tenia la potencia que tiene ahora, que es INYECTAR TRAFICO (producir ataques), ese será el próximo tutorial.

- FUNCIONA Y ES TOTALMENTE EFECTIVO

Etiquetas de Technorati: Hackear claves WEP de redes WIFI desde Windows con Commview For WIFI y Aircrack-ng

Veo que eres un experto. La verdad es que te venden antenas de wifi con el disco de ruptura de claves y no es es muy caro. Tu compras la antena y lo sorprendente es que te envían el disco.

ResponderEliminarPero es un terreno muy desbarraladizo. No es un hacker el que hace eso, sino un cracker. Y tiene un peligro inmenso, aparte del aspecto legal, es que al que pinchas la wifi sea también experto.

En fin, no quiero hablar más del tema. Lo interesante es lo que planteas: Internet es un servicio básico y un mínimo de acceso, para acceder a una navegación decente, aunque no puedas ver videos o películas, debería ser universal. Creo que aquí está el asunto.

Pues mi estimada navegante, yo te agradezco semejante información, pero no me he enterado de nada, porque casi no se nada de informática, lo justo para hacer mis post y para de contar.

ResponderEliminarTe doy también las gracias por tu visita, sois muchos y no puedo acordarme de todos.

Gracias

Recibe mi ternura

Sor.Cecilia

Bucan , el experto es Robi, que ademas es un amigo. Crakear wifi, es de crabrones, pero...si te cortan internet por falta de pago....estas jodido, sobre todo para buscar trabajo(normalmente tampoco se tiene para gasolina) así que.....así es la vida jeje....soy un idealista incorregible, no soporto ver llorar a una mujer ni ver a un pobre rechazado...

ResponderEliminarYa ve sor Cecilia,que yo ayudo a los pobres a mi manera piratera,

ResponderEliminarTiene usted muchisimos seguidores, la verdad es que no se como narices se las apaña...con devoción supongo.

un gran saludo

Ni puta idea de informática ¡Oh Robin Hood de los internautas! Pero si tengo problemas. como estais Bucan y tú, me quedo más tranquila.

ResponderEliminarCandela, yo preferiría considerarme el Jose Maria el Tempranillo de los internautas jajaja, para lo que te haga falta guapa...resalaaa.

ResponderEliminarhola, uso el commview for wifi, y tengo el probema de que al iniciar la exploración no me encuentra las redes, y se que hay porque a la hora de buscarlas por windows salen muchas, pero en commview no me sale ninguna, no se que puedo hacer!! AYUDA!!!porfavor me hace falta internet para hoy, contestad rápido, lo agradecería. Marta.

ResponderEliminar